Что такое протокол SSL, как он работает и для чего нужен

Введение

В современном мире интернет-технологий защита данных является первостепенной задачей. Безопасное соединение между пользователем и сервером обеспечивает протокол SSL. Он предотвращает возможность перехвата и изменения данных злоумышленниками.

В этой статье мы рассмотрим, что такое SSL-протокол, принципы его работы и отличие от SSL-сертификата и почему его использование критически важно для защиты данных в интернете.

Что такое SSL-протокол

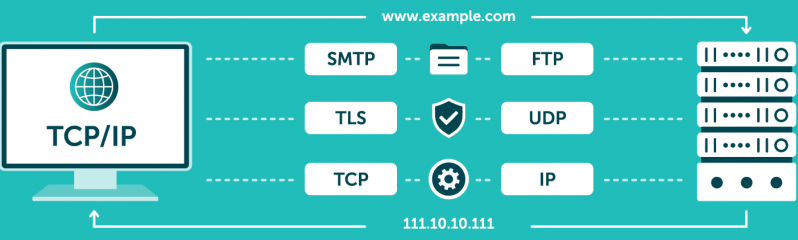

SSL-протокол, или Secure Sockets Layer, — это криптографический протокол, предназначенный для обеспечения безопасности передачи данных между клиентом и сервером через интернет. Основная задача SSL — создание защищенного канала связи: с помощью протокола SSL шифруют данные, что делает их нечитабельными для посторонних и гарантирует конфиденциальность и целостность.

SSL-протокол работает на прикладном уровне модели TCP/IP.

Для чего используют SSL-протокол

Основное назначение SSL-протокола — защитить данные во время передачи их через интернет и удостоверить подлинность сайта. Вот основные причины использования SSL:

- Защита данных. С помощью SSL-протокола шифруют данные, передаваемые между пользователем и сервером, что делает их недоступными для злоумышленников.

- Аутентификация сайта. SSL-сертификат подтверждает, что сайт является подлинным.

- Целостность данных. SSL предотвращает изменение данных при их передаче.

Чем SSL-протокол отличается от SSL-сертификата

SSL-протокол и SSL-сертификат работают в паре, но выполняют разные функции:

- SSL-протокол определяет последовательность действий для установки защищенного соединения.

- SSL-сертификат — это цифровой документ, который удостоверяет подлинность сайта и содержит публичный ключ для шифрования данных.

SSL-сертификат необходим для того, чтобы браузер мог проверить подлинность сайта и установить защищенное соединение. Без SSL-сертификата данные передаются в открытом виде, что делает их уязвимыми для перехвата.

Как работает SSL-протокол

Работа SSL-протокола включает несколько ключевых этапов:

- Установка соединения. Клиент отправляет запрос на установку защищенного соединения с сервером.

- Запрос на сертификат. Сервер отвечает, отправляя свой SSL-сертификат, который содержит публичный ключ.

- Проверка сертификата. Клиент проверяет подлинность сертификата, обращаясь к центру сертификации.

- Обмен ключами. Клиент генерирует симметричный ключ для шифрования данных и отправляет его серверу, используя публичный ключ сервера.

- Шифрование данных. Сервер расшифровывает симметричный ключ и использует его для шифрования данных.

- Передача данных. Зашифрованные данные передаются между клиентом и сервером, оставаясь защищенными от перехвата.

Как SSL-протокол шифрует данные

SSL-протокол использует комбинацию симметричного и асимметричного шифрования для защиты данных:

- Симметричное шифрование. Использует один общий ключ для шифрования и дешифрования данных. Этот ключ известен обеим сторонам.

- Асимметричное шифрование. Использует пару ключей — публичный и приватный. Публичный ключ используется для шифрования данных, а приватный — для их дешифрования.

В SSL-протоколе асимметричное шифрование применяется на этапе установки соединения и аутентификации, а симметричное — для шифрования передаваемых данных.

Типы SSL-сертификатов

Существует несколько типов SSL-сертификатов. Они различаются уровнем проверки и предназначением:

- Domain Validation (DV). Самый простой и быстрый в выдаче сертификат, подтверждающий владение доменом.

- Organization Validation (OV). Сертификат, требующий проверки организации и юридической регистрации.

- Extended Validation (EV). Сертификат с самой тщательной проверкой, гарантирующий максимальное доверие.

- Wildcard. Сертификат, защищающий основной домен и все его поддомены.

- Multi-Domain (MDC). Сертификат, защищающий несколько доменных имен и поддоменов.

- Unified Communications (UCC). Сертификат, защищающий сразу несколько доменов и поддоменов.

Платные и бесплатные сертификаты

На рынке доступны как платные, так и бесплатные SSL-сертификаты:

- Платные сертификаты. Обеспечивают высокий уровень доверия и включают проверку владельца сайта.

- Бесплатные сертификаты. Предоставляют базовую защиту, но могут иметь ограничения по сроку действия или функциональности.

Выбор между платными и бесплатными сертификатами зависит от требований и бюджета проекта.

Как получить SSL-сертификат

Для получения SSL-сертификата необходимо выполнить несколько шагов:

- Выбрать поставщика сертификатов. На рынке существует множество компаний, которые предлагают SSL-сертификаты. Среди них — Comodo, Symantec, GlobalSign, Let’s Encrypt и другие. Выбор сертификационного центра зависит от ваших потребностей и бюджета.

- Приобрести SSL-сертификат. После выбора поставщика и плана сертификации вам нужно приобрести сертификат. Поставщик предоставит данные, которые необходимо внести в качестве дополнительных записей на сервере или DNS.

- Сгенерировать CSR-запрос на сертификат. Вам нужно создать запрос, содержащий информацию о компании (название, адрес, домен и другие данные). Этот запрос будет связан с вашим закрытым ключом и использоваться для создания цифровой подписи.

- Предоставить CSR поставщику сертификатов. Когда CSR сгенерирован, его нужно передать поставщику для создания SSL-сертификата.

- Подтвердить право на домен. В зависимости от уровня сертификата и центра иногда требуется подтверждение владения доменом. Обычно это можно сделать с помощью специальных DNS-записей или размещения файлов на сервере.

- Получить и установить SSL-сертификат. После утверждения запроса поставщик предоставит SSL-сертификат. Его нужно установить на сервере, для чего понадобится закрытый ключ, созданный вместе с CSR.

Протокол TLS как развитие SSL

TLS (Transport Layer Security) является преемником SSL-протокола и обеспечивает более высокий уровень безопасности. Основные улучшения TLS включают использование современных криптографических алгоритмов и дополнительных механизмов защиты.

История SSL и TLS

SSL был разработан компанией Netscape в середине 1990-х и быстро стал стандартом для обеспечения безопасности веб-сайтов. Первая версия SSL (SSL 1.0) не вышла на рынок из-за серьезных проблем безопасности. SSL 2.0 был выпущен в 1995 году, но также имел множество уязвимостей. SSL 3.0, разработанный в 1996 году, значительно усилил безопасность и стал основой для последующего развития протоколов.

В конце 1990-х, после обнаружения нескольких серьезных уязвимостей, был создан новый протокол TLS 1.0 (Transport Layer Security) — как обновление и замена SSL 3.0. Последующие версии TLS (1.1, 1.2 и 1.3) повышали уровень безопасности и производительности благодаря новым алгоритмам шифрования и механизмам защиты.

Сравнение SSL и TLS

Основные отличия между SSL и TLS:

- Безопасность. TLS использует современные и надежные алгоритмы шифрования, что делает его более безопасным по сравнению с SSL.

- Производительность. TLS оптимизирован для максимально быстрой и эффективной работы, что снижает нагрузку на сервер и улучшает общую производительность.

- Совместимость. TLS поддерживает обратную совместимость с SSL, что позволяет использовать его на старых системах и устройствах.

Реальные примеры использования SSL/TLS

- Онлайн-магазины. Все крупные интернет-магазины используют SSL/TLS для защиты таких данных клиентов, как номера кредитных карт и личная информация.

- Банковские сервисы. Банки и финансовые учреждения применяют SSL/TLS для обеспечения безопасности онлайн-банкинга и защиты клиентской информации.

- Социальные сети. Платформы социальных сетей используют SSL/TLS для защиты учетных записей пользователей и их персональных данных.

Проблемы безопасности и уязвимости

Несмотря на высокую надежность SSL/TLS, существуют определенные уязвимости и бреши в безопасности, которые используют злоумышленники.

- Heartbleed. Уязвимость в реализации TLS, обнаруженная в 2014 году, позволяла злоумышленникам получать доступ к памяти серверов, содержащей конфиденциальные данные.

- POODLE. Уязвимость в SSL 3.0, которая позволяла киберпреступникам расшифровывать зашифрованные данные, перехватывая трафик между клиентом и сервером.

- BEAST. Уязвимость, обнаруженная в 2011 году, позволяла злоумышленникам расшифровывать зашифрованные данные, используя MITM-атаку («человек посередине»).

Для защиты от этих и других уязвимостей необходимо регулярно обновлять SSL/TLS-сертификаты и использовать современные версии протоколов.

Будущее SSL/TLS

С развитием технологий и увеличением числа киберугроз будущее SSL/TLS включает следующие направления:

- Новые алгоритмы шифрования. Разработка и внедрение новых, более надежных алгоритмов шифрования, таких как постквантовые криптографические алгоритмы.

- Улучшение производительности. Оптимизация протоколов для обеспечения более быстрой и эффективной работы.

- Интеграция с новыми технологиями. Внедрение SSL/TLS в новые области, такие как интернет вещей (IoT) и блокчейн-технологии.

SSL и TLS продолжат играть ключевую роль в обеспечении безопасности данных в интернете, и их развитие будет направлено на улучшение защиты от новых киберугроз.

Заключение

Использование SSL-протокола является необходимым для защиты информационных активов в интернете. Он обеспечивает конфиденциальность, целостность и аутентификацию данных, защищая их от перехвата и изменения. Переход на более современный протокол TLS позволяет повысить уровень безопасности. Регулярное обновление сертификатов и соблюдение современных рекомендаций по киберзащите являются ключевыми задачами для владельцев веб-ресурсов и разработчиков.

Выводы

- SSL-протокол защищает данные, которые передаются через интернет.

- SSL-сертификат подтверждает подлинность сайта и участвует в создании защищенного соединения.

- Использование SSL/TLS критически важно для обеспечения безопасности данных.

- Выбор типа и уровня SSL-сертификата зависит от потребностей и бюджета проекта.

- Регулярное обновление и проверка SSL-сертификатов обеспечивают высокий уровень защиты данных.